Inhaltsverzeichnis

Abstract

Cloud Computing wird immer relevanter und mächtiger. Dadurch müssen Betriebe immer mehr davon Gebrauch machen, um nicht von anderen Betrieben überholt zu werden. Dabei ist die Datensicherheit ein wichtiger Aspekt, der viele noch besorgt macht und eventuell Betriebe von Cloud Computing abhält. Dies soll ein kurzer Ausblick auf den Stand der Technik der Datensicherheit in Cloud Computing sein.

Motivation / Auslöser

Viele Industriezweige, wie zum Beispiel Banken, verwenden Cloud Computing heutzutage hauptsächlich zu administrativen Zwecken. Dazu gehören unter anderem E-Mails, das Teilen und Transportieren von Daten und Nachrichten an andere Personen. Ein Hauptgrund, der eine stärkere Nutzung von Cloud Computing verhindert, ist hierbei die Sorge um die Sicherheit. Dabei kann Cloud Computing der Industrie in vielen Aspekten helfen. In der Fertigungsindustrie wird zum Beispiel Cloud-basierende Technologie genutzt, um Datenanalysen durchzuführen oder Fertigungsanlagen international von einem einzigen Ort aus zu verwalten. (1) (2)

Natürlich ist auch hierbei die Sicherheit der Daten ein wichtiger Aspekt. Dies wird dabei immer relevanter in allen Industrien, so sehr, dass viele Organisationen den Großteil ihres IT-Budgets im Bereich Cloud Computing verwenden. Wie schon erwähnt, existieren hier viele Sorgen um die Datensicherheit. (3)

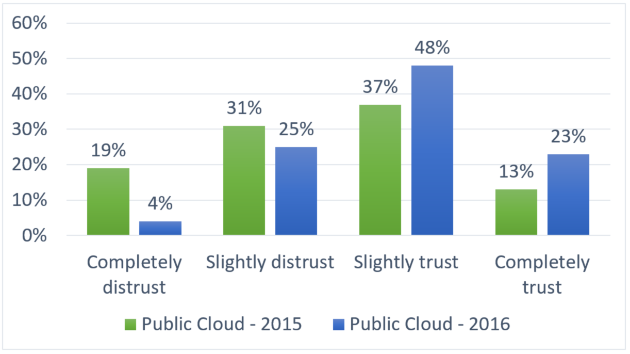

Diese Sorgen sind, wie in Abbildung 1 zu sehen, so groß, dass viele noch sehr misstrauisch gegenüber Cloud-basierenden Systemen sind. In Abbildung 1 wird dabei von öffentlichen Cloud-Systemen berichtet, womit externe Systeme, wie zum Beispiel die Google Cloud, gemeint sind. Das führt dazu, dass viele Unternehmen lieber interne Cloud-Systeme, so genannte „private clouds“, nutzen.

Stand der Technik

Sicherheit im Bereich Cloud Computing unterscheidet sich erheblich von der Sicherheit in traditionellen Systemen aufgrund mehrerer Unterschiede zwischen diesen. Der erste große Unterschied ist dabei der Standort der Daten. In traditionellen Systemen werden Daten generell am Erzeugungsort gespeichert und verarbeitet. Dabei geschieht das oft in geschlossenen Systemen. In Cloud-basierenden Systemen müssen Daten meist an Rechenzentren übertragen werden. Dies führt natürlich zu einer neuen potenziellen Sicherheitslücke. Weiterhin werden besagte Rechenzentren oft von fremden Unternehmen betrieben, was eine weitere potenzielle Sicherheitslücke hinzufügt. Dies ist allerdings unter Umständen ein großer Vorteil für Unternehmen, da nun die Datensicherheit von anderen geregelt wird, so können Unternehmen ihre Ressourcen anderweitig verwenden.

Da nun Datensicherheit zumindest partiell ausgelagert wird, gibt es einige Folgen. Die Cloud-Anbieter müssen strenge behördliche Vorgaben befolgen, was zur Erhöhung der Sicherheit führen kann. Weiterhin haben Cloud-Anbieter spezialisierte Sicherheitsexperten, die Sicherheitsprogramme entwickeln, die die Sicherheit weiter erhöhen. Ein weiterer großer Vorteil ist eine erhöhter Schutz vor DoS- oder DDoS-Angriffen (Denial of Service/Distributed Denial of Service (4)) durch die Rechenleistung von großen Unternehmen und einer Rechnerstruktur, die auf mehreren Rechnern basiert. (5)

Es ergeben sich die Hauptrisiken des Cloud Computing als folgende:

1. Datenkonsistenz

Datenkonsistenz wird im englischen Sprachraum „data integrity“ genannt und bedeutet die Korrektheit der gespeicherten Daten. Dies bedeutet, dass keiner, der nicht autorisiert ist, in der Lage sein sollte, die Daten auf irgendeine Weise zu verändern. Dies wird zum Beispiel ermöglicht durch digitale Signaturen und Systeme wie RAID (Redundant Array of Independent Disk (6)). Dabei ist es wichtig, dass sowohl der Cloud-Anbieter als auch der Nutzer sowie eine Drittpartei die Sicherheit überprüfen. (7) Es existieren mehrere Methoden, die Datenkonsistenz sicherzustellen, die allerdings alle ihre Vor- und Nachteile haben. Dies ist ein Bereich, der noch Forschung benötigt. (8)

2. Data Confidentiality

Data Confidentiality kann übersetzt werden als Datenvertraulichkeit und bedeutet, dass der Cloud-Anbieter Daten vor unautorisiertem Zugriff schützt. Dies ist zu unterscheiden von der Konsistenz, da bei der Datenvertraulichkeit schon das Ansehen der Daten durch nicht autorisierte Personen unzureichende Vertraulichkeit anzeigt. (9) (10) (11)

Datenvertraulichkeit kann durch mehrere Mittel erreicht werden. Dazu gehören Verschlüsselung der Daten durch moderne kryptographische Methoden, wie zum Beispiel dem Diffie-Hellman-Algorithmus oder RSA. Eine weitere Möglichkeit wird durch die verteilte Lagerung der Daten ermöglicht. So können verschiedene Datenblöcke einzeln verschlüsselt werden, um so die Sicherheit gegenüber Angriffen zu erhöhen. Dies hat aber einen größeren Ressourcenaufwand zur Folge. Weitere Konzepte, die zur Sicherheit beitragen können, sind Data Concealment und Deletion Confirmation. Bei Data Concealment wird Datenmüll zusammen mit den eigentlichen Daten gespeichert und transportiert, die Daten sind für unautorisierte Nutzer ununterscheidbar, autorisierte Nutzer können sie durch verschiedene Methoden unterscheiden. Deletion Confirmation wirkt der Tatsache entgegen, dass auch gelöschte Daten teilweise wieder rekonstruiert werden können. Deshalb sollen, nachdem das Löschen von Daten bestätigt wurde, alle Kopien der Daten, die womöglich in der Cloud angelegt wurden, gleichzeitig unleserlich gemacht und gelöscht werden. (7)

3. Datenverfügbarkeit

Mit Datenverfügbarkeit wird die Tatsache bezeichnet, dass Nutzer zu jedem möglichen Zeitpunkt Zugriff auf ihre Daten haben. Dazu gehört auch, dass Daten nicht verloren gehen sollten, falls zum Beispiel Netzwerkprobleme auftreten oder Hardware beschädigt wird. Dies ist bei Cloud-Systemen besonders von Bedeutung, da der Nutzer selber nicht in der Lage ist, dies zu bewerkstelligen. Daher muss hier also ein Vertrauen zu dem Cloud-Anbieter herrschen. (7) (12)

Eine Möglichkeit, dieses Vertrauen aufzubauen, ist, sicherzustellen, dass der Nutzer weiß, wo sich seine Daten befinden. Dies ist vor allem relevant, falls sich die Daten im Ausland befinden und womöglich einer anderen Rechtslage unterliegen. Der Cloud-Anbieter muss also die lokale Rechtslage verstehen und seinen Kunden mitteilen und ihnen versichern, dass keine Probleme mit nationalen oder internationalen Gesetzen herrschen. (7)

Moderne Cloud Anbieter sind in der Lage, eine Datenverfügbarkeit von über 99% anzubieten. Allerdings muss hier immer darauf geachtet werden, ob die angegebene Verfügbarkeit tatsächlich erreicht werden kann. Deshalb kann es sinnvoll sein, mehrere Cloud Anbieter gleichzeitig zu verwenden, um eine Datenverfügbarkeit von 100% zu erreichen. (13)

4. Data Privacy

Data Privacy wird in Deutschland Datenschutz genannt und ist, im Gegensatz zu Datenvertraulichkeit, auf den Nutzer bezogen und nicht auf die Daten. Der Nutzer soll in der Lage sein zu entscheiden, wie, wo, wann und wozu seine Daten genutzt werden. Auch soll er entscheiden können, wer seine Daten nutzt. Für unautorisierte Nutzer soll auch nicht ersichtlich sein, was autorisierte Nutzer mit ihren Daten machen. (9)

In diesem Bereich ist die lokale Rechtlage sehr relevant, da zum Beispiel Cloud-Anbieter in den USA und in der EU verschiedene Richtlinien befolgen müssen und eventuell Daten an Regierungen übergeben müssen. Dabei ist vor allem relevant, wo die Daten gespeichert sind und nicht, wo der Cloud-Anbieter seinen Hauptsitz hat. Eventuell müssen sogar mehrere Rechtslagen in Betracht gezogen werden, falls die Daten verteilt gelagert werden. (14)

Weitere Probleme für Datenschutz sind generelle Sicherheitslücken. Dabei ist wichtig, dass solche Lücken schnell gemeldet und behoben werden. Dies hängt wieder von dem Vertrauen gegenüber dem Cloud-Anbieter ab. (14)

Generell sind moderne kryptographische Methoden in der Lage, den Datenschutz zum Großteil zu versichern. Dabei ist zu beachten, dass die meisten Sicherheitslücken durch Nutzer selbst verursacht werden. (15)

Analyse, Diskussion und Bewertung

Die Sicherheit von Cloud-basierenden Systemen ist immer noch ein Punkt der Forschung, der immer relevanter wird, da Cloud Computing immer öfter eingesetzt wird. Dabei ist die Sicherheit heutzutage nicht vollständig vom Nutzer einsehbar. Zwar können moderne Methoden eingesetzt werden um viele Überprüfungen zu ermöglichen, aber es ist immer noch Vertrauen zwischen Cloud-Anbieter und Nutzer nötig. Weiterhin müssen die Nutzer selbst autorisierte Personen in IT-Sicherheit unterrichten, um Sicherheitslücken durch Phishing-Angriffe oder Malware vorzubeugen.

Als aktiver Forschungszweig wird die Sicherheit von Cloud-Systemen von Jahr zu Jahr verbessert. Zu beachten ist auch, dass viele Sicherheitsprobleme von Cloud-Systemen identisch mit traditionellen Systemen sind und somit dort keinen Nachteil bringen. Cloud-Systeme können sogar Sicherheitsvorteile bringen, da Spezialisten mit der Sicherheit beschäftigt sind anstatt nicht spezialisierte Angestellte der Cloud-Nutzer.

Fazit

Moderne Cloud Systeme sind großteils in der Lage, die Sicherheitsziele zu erreichen. Die größten Sicherheitsrisiken von Cloud-Systemen sind identisch zu den Risiken traditioneller Systeme. Somit sind Cloud-Systeme mindestens so sicher wie traditionelle Systeme, sofern Vertrauen zwischen Cloud-Anbieter und Nutzer besteht.

Literatur

- Palian, Joe. Expedient. [Online] 19. März 2013. [Aufgerufen am: 20. März 2018.] https://www.expedient.com/blog/how-cloud-computing-adoption-varies-across-industries/.

- RightCloud. [Online] 22. Juni 2017. [Aufgerufen am: 20. März 2018.]

- Columbus, Louis. Forbes. [Online] 23. April 2017. [Aufgerufen am: 20. März 2018.] https://www.forbes.com/sites/louiscolumbus/2017/04/23/2017-state-of-cloud-adoption-and-security/.

- Imperva. [Online] [Aufgerufen am: 20. März 2018.] https://www.incapsula.com/de/ddos-angriff/.

- Amazon Web Services. [Online] [Aufgerufen am: 20. März 2018.] https://aws.amazon.com/de/security/introduction-to-cloud-security/.

- Elektronik Kompendium. [Online] [Aufgerufen am: 20. März 2018.] https://www.elektronik-kompendium.de/sites/com/1001011.htm.

- Sun, Yunchuan. [Online] 16. Juli 2014. [Aufgerufen am: 20. März 2018.] http://journals.sagepub.com/doi/full/10.1155/2014/190903.

- Mahesh S.Giri, Bhupesh Gaur, Deepak Tomar. [Online] 02. Juli 2015. [Aufgerufen am: 20. März 2018.] https://pdfs.semanticscholar.org/3d7f/c49138ef70fd612bc5a2523b57387889a0f0.pdf.

- Key Differences. [Online] [Aufgerufen am: 20. März 2018.] https://keydifferences.com/difference-between-privacy-and-confidentiality.html.

- technopedia. [Online] [Aufgerufen am: 20. März 2018.] https://www.techopedia.com/7/29803/security/what-is-the-difference-between-privacy-confidentiality-and-security.

- Tech Target. [Online] [Aufgerufen am: 20. März 2018.] http://whatis.techtarget.com/definition/Confidentiality-integrity-and-availability-CIA.

- technopedia. [Online] [Aufgerufen am: 20. März 2018.] https://www.techopedia.com/definition/14678/data-availability.

- Rodrigues, Thoran. TechRepublic. [Online] 20. November 2011. [Aufgerufen am: 20. März 2018.] https://www.techrepublic.com/blog/the-enterprise-cloud/what-high-availability-for-cloud-services-means-in-the-real-world/.

- Winkler, Vic (J.R.). Microsoft. [Online] [Aufgerufen am: 20. März 2018.]

- Rashid, Fahmida Y. InfoWorld. [Online] 27. April 2017. [Aufgerufen am: 20. März 2018.] https://www.infoworld.com/article/3193028/security/annual-verizon-security-report-says-sloppiness-causes-most-data-breaches.html.

Quellen

Dieser Beitrag entstand nach einem Vortrag im Rahmen der Ringvorlesung „Forum Software und Automatisierung“ am IAS.

Vortragsdatum: 01.02.2018

Vortragender: Prof. Dr. Christof Ebert, Vector Consulting Services GmbH

Vortragstitel: Cyber Security und Functional Safety