Inhaltsverzeichnis

Abstract

Die Automobilindustrie ist zu einem festen Bestandteil unseres Alltags geworden. Mit der Weiterentwicklung der Fahrzeuge werden die hauptsächlich mechanischen Lösungen für die Fahrzeugsteuerung schrittweise durch Elektronik- und Softwarelösungen ersetzt. Ein aufkommender Trend ist die Einführung drahtloser Technologien, wie Bluetooth und WLAN, in der Fahrzeugdomäne. Durch die drahtlose Kommunikation wird der Informationsaustausch in Echtzeit zwischen Fahrzeugen sowie zwischen Infrastruktur und Fahrzeugen (V2X) Realität. Diese Kommunikation ermöglicht die Meldung von Straßenzuständen, die Entscheidungsfindung sowie Ferndiagnosen und Firmware-Updates über Funk. [1]

Was viele Autofahrer als Fahrerlebnis mit tollen Funktionen schätzen, ist für Ingenieure und Führungskräfte ein Sicherheitsrisiko. [2] Durch den drahtlosen Zugriff von außen auf das fahrzeuginterne Netzwerk entsteht ein potenzieller Einstiegspunkt für Cyber-Angriffe. [1] Aufgrund der zunehmenden Abhängigkeit von Fahrzeugen mit dem Internet gewinnt das Feld der Cyber-Security im Automobil-Umfeld an Bedeutung. [2]

Motivation / Auslöser

Cyber-Security ist in kurzer Zeit zum wesentlichen Thema der Automobilelektronik geworden. Fahrzeugelektronik ist angreifbar und wird angegriffen. Viele Funktionen sind aufgrund der hohen funktionalen Komplexität und Vernetzung direkt oder mittelbar sicherheitskritisch. [2, 3] Dabei suchen Angreifer immer wieder gezielt neue Schwachstellen und nutzen diese aus. [4]

Cyber-Security ist der Schutz von Computersystemen vor Diebstahl und Beschädigung ihrer Hardware, Software oder Informationen sowie vor Störungen oder Fehlleitungen der von ihnen bereitgestellten Dienste. Cyber-Security umfasst die Kontrolle des physischen Zugriffs auf die Hardware sowie den Schutz vor Schäden, die durch Netzwerkzugriff, Daten und Code-Injektion entstehen könnten. [4, 5]

Aktuelle Beispiele aus Fahrzeugen zeigen die Bedrohungsszenarien eindrucksvoll. Viele Komfortfunktionen lassen sich heute von außen beeinflussen und konfigurieren. Nicht nur das Infotainment, sondern zunehmend die gesamte Elektronik hat Aktualisierungsschnittstellen nach außen. Dies hat potentiell verheerende Folgen aufgrund der engen Verknüpfung mit sicherheitskritischen Anforderungen. [2, 3]

Um das Thema zu untersuchen und eine Aussage auf die Frage „Existiert Cyber-Security trotz Einführung neuer Connectivity-Lösungen?“ treffen zu können, schafft dieses Paper einen Überblick über das Thema und aktuelle Cyber-Angriffe. Es wird untersucht, wie Cyber-Security in diesem Umfeld erreicht werden kann. Schlussendlich wird aufgezeigt, ob aktuelle Automobile „sicher“ sind bezüglich Cyber-Security.

Stand der Technik

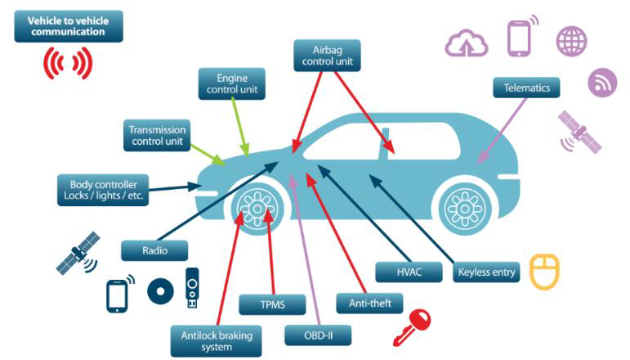

Früher benötigte man physischen Zugriff, um die Kontrolle über ein Fahrzeug zu erlangen, da der OBD-Anschluss die einzige Verbindung zum Fahrzeuginnenleben war. Moderne Fahrzeuge besitzen eine Vielzahl an Schnittstellen, über welche mit dem Fahrzeug kommuniziert werden kann. Dies beinhaltet einerseits Funktionalitäten wie Bluetooth und WLAN, die einen „Short-range Wireless Access“ bereitstellen und seit kurzem auch Kommunikationswege für „Long-range Wireless Access“. [3] Dies beinhaltet unter anderem Kommunikation über das Mobilfunknetz, sodass das Fahrzeug weltweit kommunizieren kann. Diese unterschiedlichen Kommunikationswege und Schnittstellen eines modernen Internet-gebundenen Fahrzeugs sind in Abbildung 1 dargestellt.

Theoretisch bietet jeder dieser Kommunikationswege einen potentiellen Angriffsweg für einen Hacker, um ein Fahrzeug von extern unter Kontrolle zu bringen. Leider nicht nur „theoretisch“.

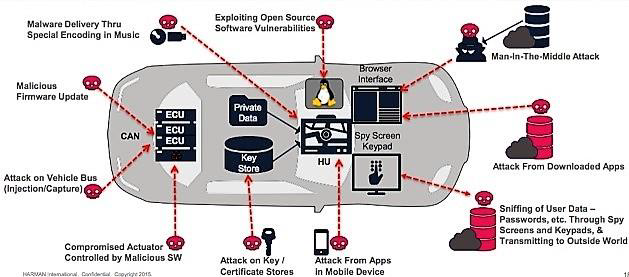

Forscher haben bewiesen, dass es möglich ist, Fahrzeuge remote zu steuern – ohne physischen Zugriff auf das Fahrzeug. Es ist möglich, weltweit Zugriff auf ganze Fahrzeugflotten zu erhalten. [3, 7, 8] Abbildung 2 zeigt eine Übersicht über die bisher bekannten und erfolgreich durchgeführten Angriffsmethoden auf moderne Fahrzeuge.

Die Forscher zeigten, dass Remote-Nutzung und -Steuerung der Fahrzeuge möglich ist über mechanische Verbindungen (bspw. OBD-Anschluss), indirekten physischen Zugriff (bspw. CDPlayer) sowie über drahtlose Kommunikationskanäle wie Bluetooth und den Mobilfunk. Die drahtlosen Kommunikationskanäle ermöglichen hierbei eine Fahrzeugfernsteuerung, Standortverfolgung und Diebstahl. Mit entsprechend vorhandenen Sicherheitslücken ist überdies eine gleichzeitige Fernsteuerung ganzer Fahrzeugserien weltweit möglich. [3, 8] Dies bedeutet, dass ein Hacker durch fast alles, was mit den Systemen des Automobils in Verbindung steht, Zugang zu den Vitalsteuerungssystemen eines Fahrzeugs erhalten könnte. [7]

Eines der prominentesten Beispiele der letzten Zeit ist der Chrysler-Hack aus dem Jahr 2015. Hierbei stellte das UConnect-System, welches Fahrern die Steuerung des Infotainment- und Navigationssystems ermöglicht und für die Mediensynchronisation zuständig ist, die Schwachstelle dar. Durch die Schwachstelle konnten Hacker nach Fahrzeugen mit diesem System suchen und sich verbinden, bösartigen Code einpflegen und schließlich wichtige Fahrzeugsteuerungen wie Lenkungen und Bremsen übernehmen. Das System mit dieser Schwachstelle ist auf über 1,4 Millionen Autos weltweit verfügbar – und somit angreifbar. [7, 8]

Durch die offensichtliche Schwere und Tragweite solch eines Hacker-Angriffs wird deutlich, dass Maßnahmen ergriffen werden müssen, um Cyber-Security erhalten zu können. Ein neues Gesetz regelt seit 2017 in den USA Sicherheits- und Privacy-Aspekte in vernetzten und teilautonomen Fahrzeugen. Laut dem sogenannten „Self-Drive Act“ müssen Automobilhersteller einen „Cyber-Security Plan“ entwickeln, der erläutert, wie Cyber-Attacken sowie falsche oder störende Kontrollkommandos entdeckt und verhindert werden können. Hierfür müssen die Hersteller systematisch Schwachstellen identifizieren, bewerten und entschärfen können. [10] Dazu gehören Intrusion-Detection-und- Prevention-Systeme. Neben einer Pflicht zu etwaigen Updates bei sich verändernden Bedrohungslagen gehört auch verpflichtend die Position eines Cyber-Security-Beauftragten. [10, 11]

Analyse, Diskussion und Bewertung

Um Cyber-Security erreichen zu können, muss der komplette Produktlebenszyklus darauf ausgerichtet werden. Dies schließt zusätzlich zu dem eigentlichen Produkt auch die Entwicklung und den späteren Feldbetrieb mit ein. [2] Als mögliche Maßnahmen für Cyber-Security im Produkt selbst werden „Design for Security“, eine physikalische Trennung von Netzen, der Einsatz von Intrusion-Detection-und-Prevention-Systemen und verschlüsselte Datenübertragung genannt. [2] Für die Produktentwicklung sollte eine Steigerung des Bewusstseins und Schulungsmöglichkeiten der Mitarbeiter stattfinden. Außerdem sollten einheitliche und verbindliche Design- und Code-Standards und Verifikations- und Validierungstechniken verwendet werden. Schlussendlich sollten gezielte Testangriffe durch Security-Experten auf die Produkte und Systeme erfolgen. [2]

Auf den Ansatz „Security by Design“ wird in [11] genauer eingegangen. Das Ziel hierbei ist, Design- und Coding-Fehler, die zu Cyber-Security-Schwachstellen führen könnten, zu vermeiden. Als möglicher Ansatz hierfür wird folgendes genannt:

- Verwendung eines gehärteten Betriebssystems mit sicherer Partitionierung

- Bereitstellen einer Secure-Boot-Strategie

- Anwenden strenger statischer Code-Analysen

- Aufzeigen von Zustandsänderungen und Entscheidungsabdeckungen

Es gibt also genug mögliche Ansätze und auch Möglichkeiten, Cyber-Security zumindest zu einem gewissen Grad zu gewährleisten. Diese müssen allerdings auch von speziell ausgebildeten Fachkräften strukturiert angewendet werden. Trotz alledem ist eine 100%ige Cyber-Security nicht möglich, da verbundene Systeme per Definition unsicher sind. [1]

Das Thema der Cyber-Security wird in Zukunft noch einen viel stärkeren Faktor bei der Entwicklung von Fahrzeugen einnehmen, da diese immer weiter vernetzt sein werden. Sobald ein Fahrzeug vollständig autonom fährt, ist eine durchgehend intakte Internet-Verbindung zwingend notwendig – nicht nur zum Server, sondern auch zur Infrastruktur und zu anderen Fahrzeugen. Durch die wachsende Vernetzung muss sichergestellt werden, dass es Angreifern erschwert wird, überhaupt Zugriff auf ein Fahrzeug zu bekommen. Selbst wenn dies doch geschehen sollte, darf es nicht möglich sein, Zugriff auf die überlebenswichtigen Funktionen (bspw. Motor, Bremsen) zu bekommen.

Fazit

Automobilsysteme haben zunehmende Sicherheitsrisiken. Verbundene Systeme sind per Definition unsicher. Eine 100%ige Sicherheitslösung ist nicht möglich. Eine fortschrittliche Risikobewertung und -minderung ist zwingend notwendig. [12]

Cyber-Security muss für das gesamte Fahrzeug adressiert werden. Maßnahmen zur Cyber-Security verlangen ein system- und lebenszyklusübergreifendes Konzept. [2] Dabei muss allerdings darauf geachtet werden, dass eine erhöhte Anwendung von Maßnahmen zur Cyber-Security keine Safety- Anforderungen stört. Dies beinhaltet unter anderem Performance-Anforderungen und organisatorische Maßnahmen. Besonders wichtig ist, dass die Systeme ständig zeitnah an sich ändernde Bedrohungslagen angepasst werden. [4]

Maßnahmen müssen sowohl im Produkt, im Entwicklungsprozess und im Feld umgesetzt werden. Architekturen, Systeme und Protokolle müssen spezifisch entwickelt, bereichsübergreifende Kompetenzen aufgebaut und die Mitarbeiter einzeln für Informationssicherheit entlang des gesamten Lebenszyklus trainiert werden. Am wichtigsten ist, dass die getroffenen Maßnahmen systematisch umgesetzt, geprüft und in ihrer Wirkung, also Effektivität und Nutzeffekt, gemessen werden. [2]

Litertur

- [1] U. E. Larson und D. K. Nilsson, „Securing vehicles against cyber attacks,“ in Proceedings of the 4th annual workshop on Cyber security and information intelligence research: developing strategies to meet the cyber security and information intelligence challenges ahead, 2008.

- [2] C. Ebert und N. Adler, „Automotive Cyber-Security Erfahrungen für die Entwicklungspraxis,“ ATZextra, Bd. 21, pp. 58-63, 2016.

- [3] S. Checkoway, D. McCoy, B. Kantor, D. Anderson, H. Shacham, S. Savage, K. Koscher, A. Czeskis, F. Roesner, T. Kohno und others, „Comprehensive Experimental Analyses of Automotive Attack Surfaces.,“ in USENIX Security Symposium, 2011.

- [4] D. T. Liedtke, „Softwareprüfung für "sichere" (Safety + Security + Privacy) Systeme,“ 2017.

- [5] Wikipedia, „Computer Security,“ Stand: 17.03.2018.

- [6] „The Attack Surface of a Connected Vehicle,“ Argus Cyber Security, [Online]. Available: https://argus-sec.com/attack-surface/. [Zugriff am 18 03 2018].

- [7] „Automotive Hacking,“ Wikipedia, [Online]. Available: https://en.wikipedia.org/wiki/Automotive_hacking. [Zugriff am 18 03 2018].

- [8] A. Greenberg, „Hackers Remotely Kill a Jeep on the Highway - With Me in It,“ WIRED, 21 07 2015. [Online].

- [9] E. Kanter, „Automotive Cyber Security: Keeping Hackers Out of Cars,“ 28 01 2017. [Online].

- [10] C. Schulzki-Haddouti, „Law & Order fürs Auto: US-Vorgaben für IT-Sicherheit und Datenschutz im Auto,“ c’t, Heft 22, 10 2017.

- [11] D. C. Ebert, „Webinar: Cybersecurity for Automotive,“ 2018.

- [12] D. C. Ebert, „Functional Safety and Cybersecurity: Experiences and Trends,“ 2018.

Quellen

Dieser Beitrag entstand nach zwei Vorträgen im Rahmen der Ringvorlesung „Forum Software und Automatisierung“ am IAS.

Vortragsdatum: 06.11.2017

Vortragender: Dr. Thomas Liedtke, Kugler Maag CIE

Vortragstitel: Softwareprüfung für „sichere“ Systeme

Vortragsdatum: 01.02.2018

Vortragender: Dr. Christof Ebert, Vector Consulting Services

Vortragstitel: Functional Safety and Cybersecurity